Palo Alto Networks PAシリーズの設定

Palo Alto Networks社のファイアウォールのPAシリーズです。

トラフィックを詳細に制御できます。特にアプリケーションベースでのトラフィック制御に

優れていると謳っています。脅威防御、URLフィルタリングなども出来ます。

また、クラウドでのマルウェア分析機能であるWildFireを魅力の1つに挙げています。

初期アクセス方法

2通りあります。

・シリアルケーブルでMGTに繋ぐ

・PCに192.168.1.0/24のIPアドレスを設定し、

https://192.168.1.1

へアクセスします。Name、パスワードともに「admin」です。

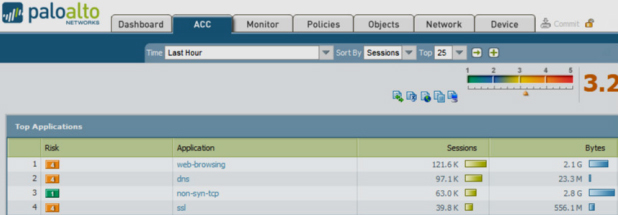

トラフィックのランキングなどの表示

「ACC」をクリックします。

通過したアプリケーションのランキング(セッション別、サイズ別など)を

見ることが出来ます。

コンフィグ変更/保存方法

コンフィグ変更後、画面右上の「commit」をクリックします。![]()

NATの設定方法

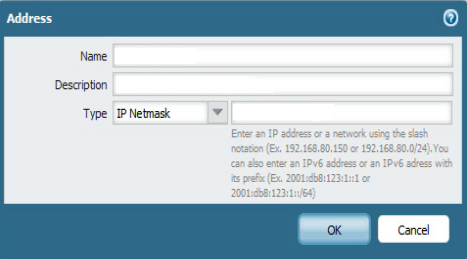

「Object」→「アドレス」→「追加」をクリックします。

外部側インターフェースのIPアドレスなどを入力します。

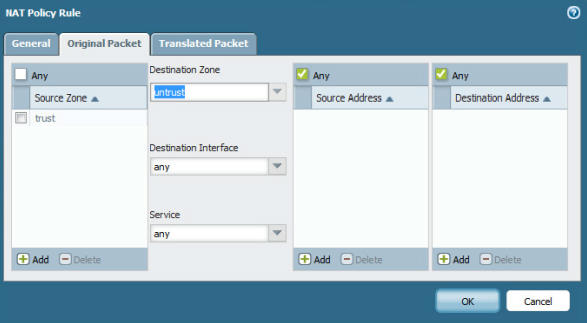

「Policeis」→「NAT」→「追加」をクリックします。

「元のパケット」にて送信元ゾーン、宛先ゾーンなどを入力します。

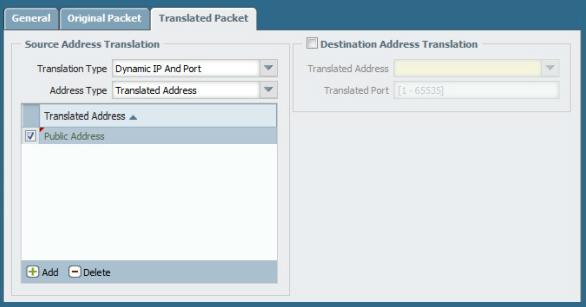

「変換済みパケット」はNAPTの場合は「ダイナミックIPおよびポート」を選択します。

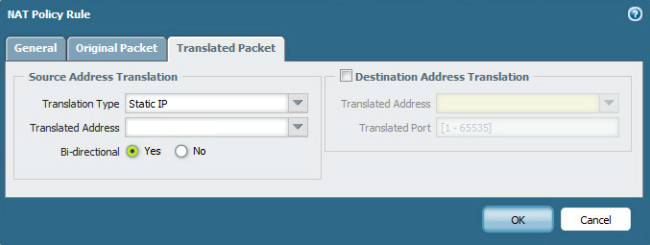

DMZのサーバなど、双方向での1対1のNATを行う場合は

「スタティックIP」を選択し、「双方向」で「はい」をクリックします。

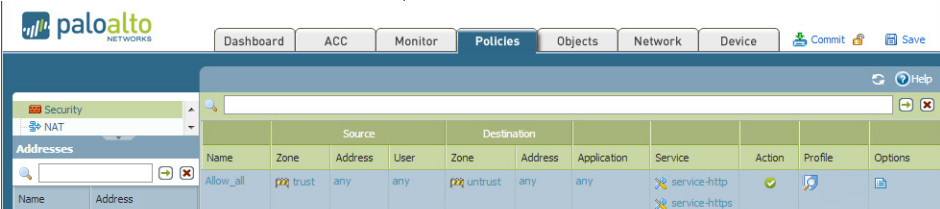

ルールの設定方法

「Policeis」→「セキュリティ」から設定します。

ルール名、Tag、送信元(ゾーン名、アドレス、ユーザー名、HIPプロファイル)、

送信先(ゾーン名、アドレス)、アプリケーション、サービス、アクション、

プロファイル、オプションなどを設定します。

ポリシーとフローの一致の確認テストは以下のコマンドで出来ます。

test security-policy-match source IPアドレス destination IP アドレス destination port ポート番号 protocol プロトコル番号

・アプリケーション

色々なアプリケーションを制御可能です。「twitter」、「facebook」など。

・サービス

service-httpなど、主に従来のポート番号制御に近いです。

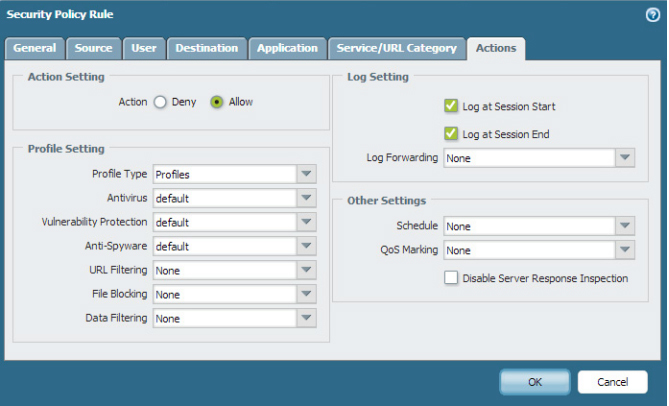

・アクション

許可/不許可です。

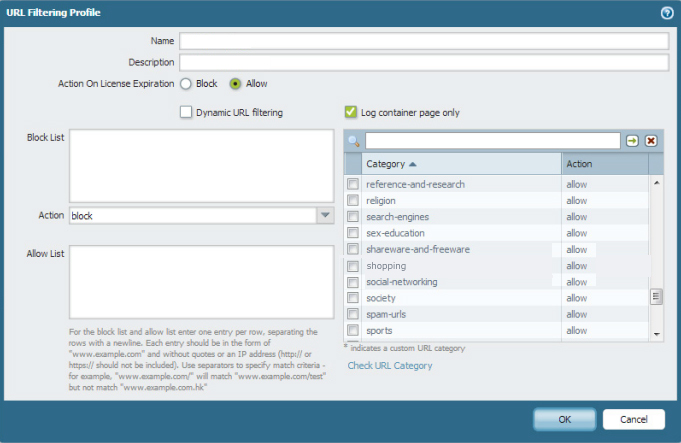

・プロファイル

アンチウイルス、アンチスパイウェア、脆弱性防御、

URLフィルタリングのプロファイルを関連付けることが出来ます。

プロファイル(アンチウィルスやURLフィルタリングなどの各機能に対して

どのプロファイルを使用するかを1セットに纏めたもの)は

「Policeis」→「セキュリティ」から事前に作成しておきます。

URLフィルタリングは以下の画面です。

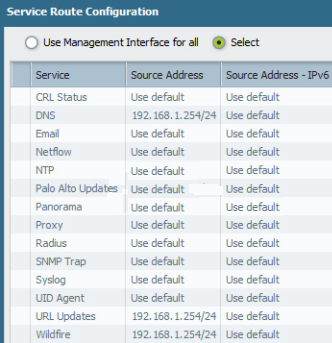

DNSなどの通信時にどのポートを使用するかの選択

「サービスルートの設定」と言います。

「Device」→「セットアップ」→「サービス」→「サービスルートの設定」をクリックします。

各通信で使う送信元IPアドレスなどを指定します。