ドメイン内で自己署名証明書を使用する方法(Exchange Server 2010,IIS)

ドメイン内で自己署名証明書を使用する方法です。

Windows Server 2008 R2にインストールしたExchange Server 2010へ

Outlook Web App(OWA)を利用して接続する際に(念のために)必要な

証明書を使用する手順です。

結局、本ページの手順を行わなくてもかなり簡単に自己署名証明書を

発行する手順が有りました、IISマネージャの「機能」ウィンドウの

「サーバー証明書」からすぐに設定できました。

念のため記載します。

参照サイト

Exchange Server 2010 自習書シリーズ 1.インストール編

手順の概要は

・ドメイン内のサーバにCA(デジタル証明書を発行する機関)をインストールする。

・インストールしたCAがドメイン内でルート証明機関として設定(信頼)

されているか確認する。

・証明書を使用したいサーバ(webサーバなど)からCAへ「証明書発行要求」を行う。

・CAで、サーバー証明書を発行する。

・証明書を使用したいサーバ(webサーバなど)で、サーバー証明書を構成する。

・クライアントから確認する。

となります。

以下の環境で試行しました。

ドメインコントローラ: Windows Server 2003 R2

CAとなるサーバ:Windows Server 2008 R2

Exchange Server 2010をインストールしたサーバ:Windows Server 2008 R2

Outlook Web App(OWA)を利用するクライアント:WindowsXP

詳細な手順を記載していきます。

まずドメイン内のサーバにCAをインストールする。

CAにしたいサーバから、「サーバーマネージャ」 - 「役割」 - 「役割の追加」を

クリックします。

「ActiveDirectory証明書サービス」をクリックします。

「証明機関Web登録」にチェックを入れます。

「必要な役割サービスの追加」にチェックを入れます。

「証明機関」と「証明機関Web登録」にチェックが入っていることを確認します。

「スタンドアロン」にチェックを入れます。

「ルートCA」にチェックを入れます。

「新しい秘密キーを作成する」にチェックが入っていることを確認します。

「CAの暗号化を選択」画面についてはそのまま次へ。

「このCAの共通名」に、任意の名前を入れます。

有効期間を入力します。

IISにインストールされる内容を確認し、次へ。

「インストール」をクリックします。

インストールしたCAがドメイン内でルート証明機関として設定(信頼)されているか確認

クライアントのコマンドプロンプトからgpupdate /forceと入力します。

しかしながら、グループポリシーが即時反映されていないので

クライアントを再起動します。

再起動後、コマンドプロンプトからmmcと入力します。

「スナップインの追加と削除」から「証明書」を選択します。

「コンピュータ アカウント」 にチェックを入れます。

「ローカルコンピュータ」にチェックを入れます。

「証明書(ローカルコンピュータ)」をクリックします。

「信頼されたルート証明機関」 - 「証明書」に先程作成したCAが有ることを

確認します。

証明書を使用したいサーバ(webサーバやexchange serverなど)からCAになったサーバへ「証明書発行要求」を行う。

※exchange server 2010をインストールしたサーバーから操作することを

前提に記載していきます。

「Exchange 管理コンソール」から「Microsoft Exchange On-Premise」

- 「サーバの構成」をクリックします。

「Exchange証明書」タブ内で右クリックし、「Exchange 証明書の新規作成」

をクリックします。

任意のフレンドリ名を入力します。

ドメインスコープでは何もせずに次へ。

「クライアントアクセスサーバー(Outlook Web App)」を展開し、「イントラネット上にある

Outlook Web App」にチェックを入れ、FQDN名とホスト名を入力します。

例 host.a.com,host

「組織と場所」で、それぞれの項目を入力し、「証明書要求ファイルのパス」にて

要求ファイル名と場所を入力します。

例 C:\1.req

「新規作成」をクリックします。

「終了」をクリックします。

Exchange 管理コンソールに証明書が追加されていることを確認します。

http://CA のホスト名/certsrv/

にアクセスします。

「証明書を要求する」をクリックします。

「証明書の要求の詳細設定を送信する。」をクリックします。

「Base64エンコードCMCまたはPKCS#10ファイルを使用して証明書の要求を

送信するか、またはBase64エンコードPKCS#7ファイルを使用して更新の要求を

送信する。」をクリックします。

先程の「1.req」をテキストエディタで開き、内容をコピーして「保存された要求」へ

ペーストし、「送信」をクリックします。

CAで、サーバー証明書を発行する。

CAで、「管理ツール」から「証明書」をクリックします。

「保留中の要求」を選択し、発行したい証明書を右クリック、

「すべてのタスク」 - 「発行」をクリックします。

「発行した証明書」に、発行したい証明書が入ったことを確認します。

証明書を使用したいサーバ(webサーバやexchange serverなど)で、サーバー証明書を構成する。

証明書を使用したいサーバ(webサーバなど)から

http://CA のホスト名/certsrv/

にアクセスします。

「保留中の証明書の要求の状態」をクリックします。

「保存された要求証明書」をクリックします。

「証明書のダウンロード」をクリックします。

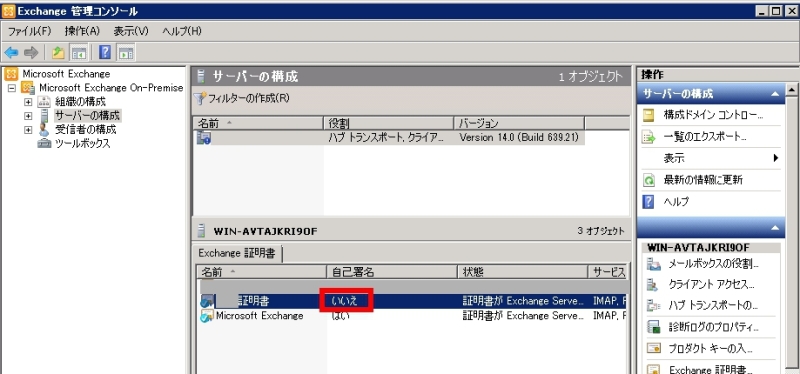

Exchange 管理コンソールから「Microsoft Exchange On-Premise」

- 「サーバの構成」をクリックします。

「Exchange証明書」タブ内の先程の証明書を右クリックし、「保留中の

要求の完了」をクリックします。

CAからダウンロードした証明書のパスを指定します。

例 C:\certnew.cer

「完了」をクリックします。

「終了」をクリックします。

自己署名が いいえ に変更されたことを確認します。

※webサーバー自体が発行したものでは無く、CAから発行された

証明書であることを表しています。

IISを使用する際にもこの証明書を使用したいため、この証明書を右クリックし

「サービスの証明書への割り当て」をクリックします。

「インターネットインフォメーションサービス」にチェックを入れ、割り当てます。

クライアントから確認する。

クライアントから

https//:ホスト名 や、

https//:ホスト名/owa

にアクセスし、セキュリティ警告が出なければ良いです。

念のためアドレスの右の錠マークをクリックし、証明書の表示をクリックします。

発行者や有効期限を確認し、実際に設定した証明書を使用しているか

見ておきます。

万一、証明書を失効させる場合はCAから、「管理ツール」 - 「証明機関]から

該当する証明書を失効させます。